Office Server Document Converter導入事例:汎用リポジトリシステム

学認を利用した電子ブック利用基盤の実現

~PDFの証明書による暗号化(DRM)を利用した文書閲覧~

はじめに

大学では、全学的な図書館だけなく、キャンパス、学部、研究室など様々なレベルで図書が購入され共有されている。こうした利用形態を電子ブックの利用においても実現することは、その利用促進に向けての重要な鍵となる。電子ブックの閲覧方式には、ウェブブラウザを利用するサーバーサイド方式と、コンテンツをダウンロードして利用するクライアント方式に大別できるが、後者のクライアント方式において、電子ブックの閲覧を所属レベルで制御可能な方法を提案し、実証実験を行った。実証実験は、総務省「新ICT利活用サービス創出支援事業」における「研究・教育機関における電子ブック利用拡大のための環境整備」の一環として実施された。

これまでのクライアント方式による図書館向けのサービスでは、電子ジャーナルのようにダウンロードしたファイルに閲覧制限をかけない利用モデルと、暗号化とDRM(Digital Rights Management)を使った、専用のクライアントアプリケーションやウェブによる閲覧制限をかける利用モデルに大別できた。前者は、利用者にとっては便利である反面、大学等で利用される単価の高い学術書や専門書を提供する出版社にとっては、不正利用に対するリスクが高い。これに対し後者の利用モデルは、出版社が安心してコンテンツを提供できるというメリットがあるもの、アクセス制御のための特別な運用・利用方法を必要とするデメリットがあった。いずれのモデルも一長一短あり、容易な運用・利用方法でかつコンテンツを守れる仕組みが望まれている。

国立情報学研究所では、現在全国的な最先端学術情報基盤整備の一環として、学術認証フェデレーション「学認:GakuNin」の構築に取り組んでいる。学認に参加することにより、学術向けWebサービスに、大学の認証情報を利用してログインすることができる。さらに、学認では認証時に所属情報など、ユーザに関する属性情報をサービス側に提示できる仕組みも提供している。この学認の仕組みと属性情報を利用したPDF暗号化によりDRMを実現することで、大学の認証システムから受け取ったユーザの属性情報に基づいてアクセス制御を実現した。これにより認証と連携した、特別な仕組みが必要ない、オフライン時のDRMの仕組みが実現できた。

所属情報には、学認において、大学の認証システムから送信される属性と、メンバー属性プロバイダから送信させる属性を利用した。この属性情報に基づき、各クライアント用に証明書(X.509形式の証明書)と秘密鍵を発行し、証明書に含まれる公開鍵を利用して電子ブックのPDFファイルを暗号化するプラットフォームを構築した。証明書と秘密鍵は、自動的にクライアントにインストールされる。閲覧時には証明書に紐付いた秘密鍵を保有したクライアントでのみ閲覧が可能となる。PDFの証明書による暗号化は、ISO仕様書やPDF Referenceにも書かれたPDFの標準仕様であり、特殊なアプリケーションを用意することなく、普段利用しているPDFビューアを用いて、電子ブックのセキュアなグループ閲覧を実現することに成功した。

電子ブックの購入と閲覧の手順は、まずサーバーサイドにおいてFlash変換されたコンテンツを閲覧し、ダウンロード要求ボタンがクリックされることで、証明書の発行・インストールを行った後に、暗号化されたPDFをダウンロードして閲覧する。ダウンロードされたPDFファイルは、オフライン状態でも許可されたクライアントでのみ閲覧が可能となる。証明書をコントロールすることで、PDFの閲覧権限のコントロールを実現した。

学術認証フェデレーション(学認)

図1 学認における認証プロセスの概略

学認は、図1に示したようにIDを管理するIDプロバイダ(IdP)、サービスを提供するサービスプロバイダ(SP)、エンドユーザに対して利用するIdPの選択画面を提示するディスカバリサービス(DS)と呼ばれるシステムから構成される。多くの場合、IdPは大学や研究機関といった学術機関により構築・運用されている。SPは、商用出版社が提供する電子ジャーナルなどを主として、大学が提供するe-learningサイトや研究者コミュニティが提供するデータベースなど、その種類は多岐にわたる。

認証を受けるためには、まずSPでのログインのリンク先として設定されているDSにおいて、ユーザの所属機関のIdPを選択する。IdPでの認証が完了するとIdPは、SPに対して認証の結果とSPが必要とする属性を送信する。SPはこの属性情報に応じてユーザのアクセスレベルを設定しサービスを提供する。

学認サイト https://www.gakunin.jp/

メンバー属性プロバイダシステム

学認のIdPで利用されている属性により、利用者の所属に関する情報を細かく記述することが可能である。しかし、そうしたユーザ属性をIdPで管理している例は少ない。これは、一般的に1組織に1つのIdPでは、学科等のより細やかな分類が集約的に管理されていないことが原因として考えられる。あるいは、大学内において細分化したグループを管理する管理主体が、IdPの管理主体と異なることにより、IdPの属性として提供されていないという原因も考えられる。

これに対し、メンバー属性プロバイダ:GakuNin mAPでは、IdPでの情報管理とは独立に、管理主体によるグループ属性の付与を可能にする。大学内における研究室などを1つのグループとみなせば、大学のIdPから提供されていない異なるレベルの所属情報をGakuNin mAPを用いてSPに提供することができる。また、大学内に限らず機関を横断した構成員から成るグループ属性をGakuNin mAPから提供することも可能である。このように認証(IdP)と属性プロバイダ(GakuNin mAP)を分離することで組織間にまたがった属性管理を実現している。

証明書によるDRM方式のメリットとデメリット

※ メリット

- 一般のDRMシステムでは、ドキュメントの閲覧鍵はクライアント上の独自領域またはサーバーに格納される。このDRMの仕組みが分かることにより閲覧鍵のコピーが可能となるために一般のDRMシステムでは詳細仕様は公開されていない。すなわち独自の仕組みを構築する必要がある。これに対し、証明書ベースのDRMシステムではWindows環境においては標準で管理されている証明書と秘密鍵(閲覧鍵)を利用し、秘密鍵の保管についてはWindows標準の証明書ストアの機能で実現できる。従って、仕組みを秘密にする必要がない。

- PDFでは、証明書ベースの暗号化の仕組みが標準化されている。最も普及しているPDFビューアであるAdobe社のAcrobatやReaderが、標準パッケージで対応しており、DRMのビューアとして利用できる。

- PDFでは、証明書ベースの暗号化の仕組みが標準化されている。最も普及しているPDFビューアであるAdobe社のAcrobatやReaderが、標準パッケージで対応しており、DRMのビューアとして利用できる。

- 一般のDRMシステムをAcrobatやReaderで使う場合には独自のプラグインを提供する必要があり、ライセンスの問題を解決する必要がある。一方、上記の利点で述べたように証明書ベースのDRMシステムでは標準機能を利用するだけなので、ライセンス的な問題が発生せず手軽に利用できる。

- PDFの暗号化は標準仕様であるために、クライアントとしてWindows以外の環境へ展開できる可能性がある。ただし証明書による暗号対応のPDFビューアが必要である。

- 証明書と秘密鍵のペアを個人ではなく、組織やグループ単位で関連付けることで、研究室や組織単位内でのみ閲覧可能なドキュメントが実現できる。

- 複数の秘密鍵指定による暗号化と、個別の権限指定も可能である。同じ暗号化PDFファイルを複数人で共有し、異なる権限で閲覧可能なドキュメントが実現できる。

※ デメリット

- 証明書に関連付けられる秘密鍵(閲覧鍵)はWindows標準の証明書ストアの場合にはエクスポート(取り出し)を不可能にすることができるが、MacOS-Xのキーチェーン等ではエクスポートが可能である。したがって、Windows以外のMacOS-Xやスマートフォンでは秘密鍵の管理方法を別途検討する必要がある。

- 証明書と秘密鍵の管理自体はWindows標準の証明書ストアで行なえるが、証明書と秘密鍵は、ブラウザを介して簡便に導入する仕組みを用意する必要がある(本研究ではJavaアプレットを利用)。証明書ストアにアクセスするためには、ブラウザの管理者権限が必要になる。

- 証明書には有効期限が設定されているが、現状でAcrobatやAdobe Readerではこの期限は利用されていない。このために、ドキュメントの利用期限は別途方式を考える必要がある。例えばサーバーと連携して証明書と秘密鍵を削除する仕組みが必要となる。

システム構成と処理の流れ

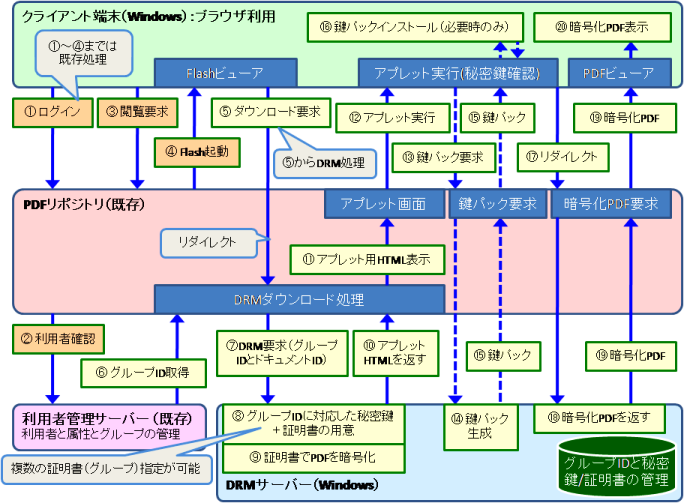

システム構成図とDRM処理の流れを図2に示す。SAMLで認証連携を行い、IdPやGakuNin mAP(メンバー属性プロバイダ)から属性を取得するSPの機能は、Shibboleth SP Ver.2.4を利用した。リポジトリ部には、汎用リポジトリシステムWEKO Ver.1.6を使用し、本研究で開発したDRMサーバーとの通信やブラウザへのアプレットの提供ができるようにカスタマイズした。汎用リポジトリシステムWEKOではアンテナハウス社のServer Based Converter(現:Office Server Document Converter)を利用してコンテンツをFlash変換して、専用のFlashビューアを使ってプレビューに利用している。

システムは、秘密鍵と証明書(公開鍵)の生成と管理、およびPDFファイルの暗号化を行なうDRMサーバーと、秘密鍵を閲覧端末にインストールするDRMクライアントで構成される。DRMサーバーは、利用するライブラリ(アンテナハウス社のPDF電子署名モジュール)の都合によりWindowsサーバーを利用した。DRMクライアントは、エンドユーザの利用するクライアントの端末にはインストールせずに利用可能とするために、Javaのアプレットを採用した。DRMの仕組みはラング・エッジ社が開発を担当した。

図2:システム構成図と処理の流れ

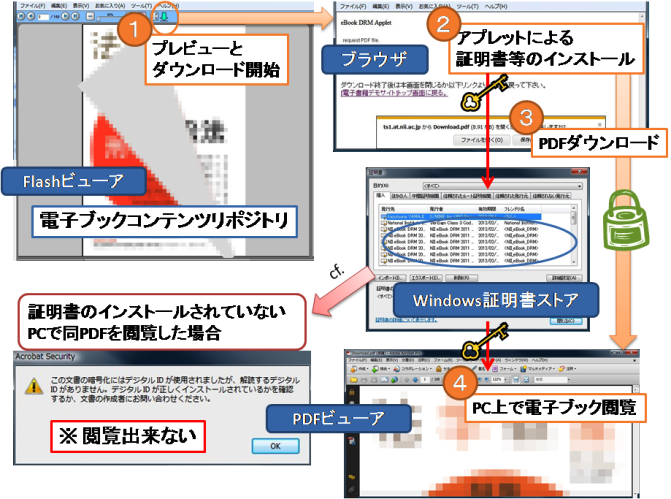

利用時の画面遷移例

実験では、実際に図2に示した全てのシステムを構成し、証明書を用いたDRM機能の動作実証を行った。以下の一連のフローが正常に動作することを確認できた。また、秘密鍵がインストールされていないPC上では、同PDFが復号できないことも同時に確認した。実際の利用時の画面遷移例を図3に示す。

- Flash変換された電子ブックのFlashビューアによるプレビューとダウンロード開始

- GakuNinから取得した所属属性に基づいてX.509証明書と秘密鍵を生成し、Javaアプレットを用いてWindows証明書ストアにインストール

- リダイレクトにより、証明書(公開鍵)で暗号化したPDFファイルをダウンロード

- 証明書と秘密鍵がインストールされたPC上で暗号化されたPDFを復号し閲覧可能

図3:利用時の画面遷移例

おわりに

本研究では、様々な所属レベルで購入された電子ブックのコンテンツ保護を実現し、かつ、簡便に利用できるPDFのDRMシステムの構築に取り組み、実験にてその利用フローの検証を行い、その有効性を確認した。今後は、Windows以外のMacOS-Xやスマートフォンやタブレット端末における秘密鍵の管理方法や有効期限に対する検討を更に進める予定である。今回は、証明書を用いた暗号化技術を電子ブックのPDFファイルに対するDRM機能として実装したが、こうした技術は、より一般的にグループ間で共有されるコンテンツの保護にも派生的に利用することができる。

本研究では、様々な所属レベルで購入された電子ブックのコンテンツ保護を実現し、かつ、簡便に利用できるPDFのDRMシステムの構築に取り組み、実験にてその利用フローの検証を行い、その有効性を確認した。今後は、Windows以外のMacOS-Xやスマートフォンやタブレット端末における秘密鍵の管理方法や有効期限に対する検討を更に進める予定である。今回は、証明書を用いた暗号化技術を電子ブックのPDFファイルに対するDRM機能として実装したが、こうした技術は、より一般的にグループ間で共有されるコンテンツの保護にも派生的に利用することができる。

現在、GakuNin mAPに接続されているWebアプリケーションには、wiki、メーリングリスト、スケジュール調整やファイル共有などのコラボレーションツールがある。その中でも、コンテンツをクライアントPCに保存する利用形態では、本研究で採用したグループに対する証明書を利用する方法が活用できる可能性がある。例えば、メーリングリストやファイル共有などでは、コンテンツ保護のための暗号化技術として採用できるものと考えられる。最近では、研究を進める過程において研究者間でのデータ共有などが積極的に進められている。GakuNin mAPは、こうしたコラボレーションを円滑に行うための基礎基盤である。その際に、共有される研究・教育コンテンツをセキュアに保護する技術としても、グループ属性に対する証明書を最大限に活用し、本研究の成果の更なる展開として、検討を進めていきたいと考えている。

学術ネットワーク研究開発センター

准教授 山地 一禎(やまじ かずつな)